Neuer Angriff auf Heimrouter sendet Benutzer zu gefälschten Websites, die Malware pushen

Angriff, die DNS-Hijacking verwendet, ist die neueste, um von Pandemie Angst zu nutzen.

Ein kürzlich entdeckter Hack von Home- und Small-Office-Routern leitet Benutzer zu bösartigen Websites um, die als COVID-19-Informationsressourcen in einem Versuch darstellen, Malware zu installieren, die Passwörter und Kryptowährung Anmeldeinformationen stiehlt, sagten Forscher auf Mittwoch.

Ein Beitrag von der Sicherheitsfirma Bitdefender veröffentlicht sagte, die Kompromisse treffen Linksys Router, obwohl BleepingComputer, die den Angriff vor zwei Tagen berichtet,sagte, die Kampagne zielt auch auf D-Link-Geräte.

Es bleibt unklar, wie Angreifer die Router kompromittieren. Die Forscher, unter Berufung auf Daten von Bitdefender Sicherheitsprodukte gesammelt, vermuten, dass die Hacker erraten Passwörter verwendet, um Router Remote-Management-Konsole zu sichern, wenn diese Funktion aktiviert ist. Bitdefender vermutete auch, dass Kompromisse durch das Erraten von Anmeldeinformationen für Linksys Cloud-Konten der Nutzer durchgeführt werden können.

Nicht die AWS-Website, die Sie suchen

Die Routerkompromisse ermöglichen es Angreifern, die DNS-Server zu bestimmen, die mit verbundenen Geräten verwendet werden. DNS-Server verwenden das Internetdomänennamensystem, um Domänennamen in IP-Adressen zu übersetzen, damit Computer den Standort von Standorten oder Servern finden können, auf die Benutzer zugreifen möchten. Durch das Senden von Geräten an DNS-Server, die betrügerische Suchgeräte bereitstellen, können Angreifer Personen auf bösartige Websites umleiten, die Malware bereitstellen oder versuchen, Kennwörter zu phiheten.

Die böswilligen DNS-Server senden Ziele an die von ihnen angeforderte Domäne. Hinter den Kulissen werden die Websites jedoch gefälscht, d. h. sie werden von bösartigen IP-Adressen und nicht von der legitimen IP-Adresse des Domain-Inhabers bereitgestellt. Liviu Arsene, der Bitdefender-Forscher, der den Beitrag vom Mittwoch schrieb, sagte mir, dass spoofed Sites in der Nähe von Port 443, dem Internet-Gate, das Datenverkehr durch HTTPS-Authentifizierungsschutz geschützt überträgt. Der Abschluss bewirkt, dass Standorte eine Verbindung über HTTP herstellen und verhindert dabei die Anzeige von Warnungen von Browsern oder E-Mail-Clients, dass ein TLS-Zertifikat ungültig oder nicht vertrauenswürdig ist.

Zu den In-Bereichen, die in die Kampagne einfließen, gehören:

- aws.amazon.com

- goo.gl

- Bit.ly

- washington.edu

- Imageshack.us

- ufl.edu

- disney.com

- cox.net

- xhamster.com

- pubads.g.doubleclick.net

- tidd.ly

- redditblog.com

- fiddler2.com

- winimage.com

Die IP-Adressen, die die bösartigen DNS-Suchstellen verwenden, sind 109.234.35.230 und 94.103.82.249.

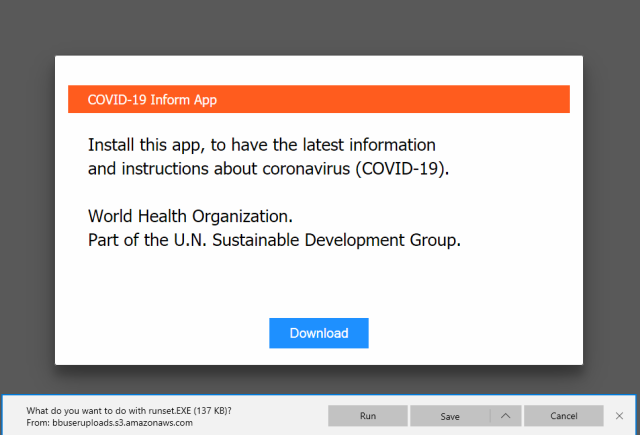

Die böswilligen Websites Benutzer landen auf Anspruch, eine App, die “die neuesten Informationen und Anweisungen über Coronavirus (COVID-19)” bietet

Benutzer, die auf den Download-Button klicken, werden letztendlich auf eine von mehreren Bitbucket-Seiten umgeleitet, die eine Datei bietet, die Malware installiert. Bekannt als Oski, das relativ neue Stück Malware extrahiert Browser-Anmeldeinformationen, Kryptowährung Wallet-Adressen, und möglicherweise andere Arten von sensiblen Informationen.

USA, Deutschland und Frankreich am gezieltsten

Es gab 1.193 Downloads von einem der vier verwendeten Bitbucket-Konten. Bei Angreifern, die mindestens drei andere Bitbucket-Konten verwenden, ist die Download-Zahl wahrscheinlich viel höher. (Die tatsächliche Anzahl der infizierten Personen ist wahrscheinlich kleiner als die Download-Gesamtanzahl, da einige Leute möglicherweise nicht auf das Installationsprogramm geklickt haben oder die Seite für Forschungszwecke aufgerufen haben).

Bitdefender-Daten zeigen, dass der Angriff am oder um den 18. März begann und am 23. März einen Höhepunkt erreichte. Bitdefender-Daten zeigen auch, dass die Router, die am meisten in Deutschland, Frankreich und den Vereinigten Staaten eingesetzt wurden. Derzeit gehören diese Länder zu den am meisten leidenden Auswirkungen von COVID-19, die zum Zeitpunkt des Lebens dieser Post mehr als 436.856 Infektionen und 19.549 Todesfälle weltweit verursacht hatten.

Um Angriffe auf Router zu verhindern, sollte die Remoteverwaltung der Geräte nach Möglichkeit deaktiviert sein. Für den Fall, dass diese Funktion absolut notwendig ist, sollte sie nur von erfahrenen Benutzern verwendet und durch ein sicheres Passwort geschützt werden. Cloud-Konten, die auch die Remote-Verwaltung von Routern ermöglichen, sollten die gleichen Richtlinien befolgen. Darüber hinaus sollten Die Leute häufig sicherstellen, dass die Router-Firmware auf dem neuesten Stand ist.

Personen, die überprüfen möchten, ob sie ins Visier genommen wurden, können den Bitdefender-Beitrag auf Kompromissindikatoren überprüfen. Beachten Sie: Die Indikatoren können für weniger erfahrene Benutzer schwierig sein, zu folgen.

Keywords: afds, afdsafds